'''Network and Information Security Directive (NIS2 Directive)'''

Richtlinie (EU) 2022/2555 | |

|---|---|

| Titel: | Richtlinie (EU) 2022/2555 des Europäischen Parlaments und des Rates vom 14. Dezember 2022 über Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau in der Union, zur Änderung der Verordnung (EU) Nr. 910/2014 und der Richtlinie (EU) 2018/1972 sowie zur Aufhebung der Richtlinie (EU) 2016/1148 |

| Kurztitel: | NIS-2-Richtlinie |

| Bezeichnung: (nicht amtlich) |

NIS2-RL |

| Geltungsbereich: | EWR |

| Rechtsmaterie: | Binnenmarkt, Cybersicherheit |

| Grundlage: | AEUV, insbesondere Art. 114 |

| Volltext | Konsolidierte Fassung (nicht amtlich) Grundfassung |

| Hinweis zur geltenden Fassung von Rechtsakten der Europäischen Union | |

Overview

| Goals | Scope | Content[1] | Synergy | Consequences |

|---|---|---|---|---|

| Development of cybersecurity capabilities (Recital 1 NIS2) | Annex I (high-criticality sectors) | Obligation for all MS to adopt national cybersecurity strategies (Art 7 NIS2) | Data protection management system | Essential entities: fines of at least EUR 10 million or 2% of global annual turnover |

| Achieving a high common level of cybersecurity (Art 1 NIS2) | Annex II (other critical sectors) if thresholds in Art 2(1) of the Annex to Recommendation 2003/361/EC are exceeded | Obligation for MS to define various responsibilities and enforcement duties (Art 31 et seq. NIS2) | Security of processing (Art 32 GDPR) | Important entities: maximum fine of at least EUR 7 million or 1.4% of global annual turnover, whichever is higher |

| Mitigating threats in key sectors (Recital 1 NIS2) | To be transposed by MS by 17 October 2024 (not yet done) | Obligations regarding cybersecurity risk management (Art 20 et seq. NIS2) and reporting (Art 23 NIS2) | Confidentiality clauses | Administrative orders and instructions. Suspension of activity also possible (Art 32 NIS2) |

| Provisions and obligations on sharing cybersecurity information (Art 29 et seq. NIS2) | Management bodies can be held personally liable (Art 20 NIS2) |

| Goals | Scope | Content[2] | Synergy | Consequences |

|---|---|---|---|---|

| Development of cybersecurity capabilities (Recital 1 NIS2) | Annex I (high-criticality sectors) | Obligation for all MS to adopt national cybersecurity strategies (Art 7 NIS2) | Data protection management system | Essential entities: fines of at least EUR 10 million or 2% of global annual turnover |

| Achieving a high common level of cybersecurity (Art 1 NIS2) | Annex II (other critical sectors) if thresholds in Art 2(1) of the Annex to Recommendation 2003/361/EC are exceeded | Obligation for MS to define various responsibilities and enforcement duties (Art 31 et seq. NIS2) | Security of processing (Art 32 GDPR) | Important entities: maximum fine of at least EUR 7 million or 1.4% of global annual turnover, whichever is higher |

| Mitigating threats in key sectors (Recital 1 NIS2) | To be transposed by MS by 17 October 2024 (not yet done) | Obligations regarding cybersecurity risk management (Art 20 et seq. NIS2) and reporting (Art 23 NIS2) | Confidentiality clauses | Administrative orders and instructions. Suspension of activity also possible (Art 32 NIS2) |

| Provisions and obligations on sharing cybersecurity information (Art 29 et seq. NIS2) | Management bodies can be held personally liable (Art 20 NIS2) |

Introduction

Directive (EU) 2022/2555 of the European Parliament and of the Council of 14 December 2022 on measures for a high common level of cybersecurity across the Union[3] (short: “NIS2 Directive”) is the successor to the EU’s first cybersecurity directive[4] (“NIS Directive”).

Already under the first NIS Directive and its national implementation (NISG), certain companies were required to adopt cybersecurity measures. The successor, the NIS2 Directive, significantly expands the scope to include many previously uncovered companies and mandates tailored security measures. It also introduces specific requirements for incident notification systems and new liability provisions. The NIS Directive was implemented in Austria via the Network and Information System Security Act (NISG), which is currently (as of October 2024) being revised to implement NIS2[5]. Also notable is Implementing Regulation (EU) 2024/2690[6].

The aim of the NIS2 Directive is to establish a robust security infrastructure across the EU based on a risk-based approach. The focus is not on securing each individual device, but on ensuring the resilience of essential and important entities.

Although Austria’s National Council secured a simple majority in July 2024 for the implementation law (NISG-E), the law requires a two-thirds majority due to constitutional provisions, which was not reached. The main reason for opposition was the placement of the national cybersecurity authority within the Ministry of the Interior.[7] The authors do not expect significant changes to the uncontested provisions in future drafts, which is why the following sections are based on the current draft (NISG 2024; Telecommunications Act, eHealth Act, amendment (326/ME)[8] – referred to hereafter as NISG).

Scope

NIS2 Directive

Personal/Material Scope

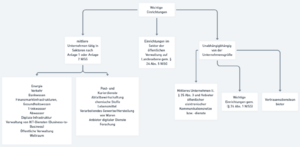

The scope includes both public and private entities. The NIS2 Directive distinguishes between size-dependent (Art 2(1) NIS2) and size-independent (Art 2(3) NIS2) applicability.

Size-dependent scope

To define the size-dependent scope, the NIS2 Directive applies the size-cap rule:

To define the size-dependent scope, the NIS2 Directive applies the size-cap rule:

- Entities with more than 50 employees

- or more than EUR 10 million in annual turnover[9]

Additionally, the entity’s activity must fall under Annex I or II of the NIS2 Directive:

- Annex I includes sectors such as: Energy | Transport | Banking | Financial market infrastructures | Healthcare | Drinking water | Waste water | Digital infrastructure | ICT service management (B2B) | Public administration | Space

- Annex II includes sectors such as: Postal and courier services | Waste management | Manufacturing and trade of chemicals | Food production and distribution | Manufacturing | Production of goods | Digital service providers | Research

Annex II includes sectors such as:

Postal and courier services | Waste management | Manufacture, production and trade of chemicals | Food production, processing and distribution | Manufacturing industry | Goods manufacturing | Digital service providers | Research

Size-independent Scope

According to Articles 2 and 3 NIS2, entities may fall within the scope of the Directive regardless of their size or the "size-cap rule".

Covered activities include:

Under Article 2(2)(a) NIS2:

- Providers of public electronic communications networks or publicly available electronic communications services

- Trust service providers

- Top-level domain name registries and DNS service providers

Under Article 2(2)(b)–(f) in conjunction with Article 3(1)(e) NIS2:

- Services essential for maintaining critical societal or economic activities

- Services whose disruption could significantly affect public order, public security or public health

- Services whose disruption could pose a significant systemic risk, particularly in sectors with potential cross-border impacts

- Entities considered critical due to their specific importance at national or regional level for their sector, type of service or interdependent sectors

- Certain public administration entities

- Entities designated as critical under the Critical Entities Resilience Directive (CER Directive)

- Domain name registration service providers

Essential and Important Entities

Entities within scope are classified under Article 3 NIS2 as either essential or important.

- Essential entities are subject to both proactive and reactive supervision (Art 32 NIS2)

- Important entities are subject to reactive supervision only (Art 33 NIS2)[10]

Different sanction regimes apply accordingly.

Territorial Scope

Applies to entities established in the EU or providing services within the EU (Art 2 NIS2).

National Implementation (NISG Draft)

Personal/Material Scope

According to § 2 NISG, the Act applies to essential and important entities operating in defined sectors. These sectors correspond to those listed in the NIS2 Directive and are extended by subsectors listed in Annexes 1[11] and 2[12] of the NISG.

An "entity" under § 3(10) NISG is a natural person or a legal person or registered partnership recognized under the applicable national law, capable of exercising rights and bearing obligations in its own name.

Unlike the two-tier approach in Articles 2 and 3 of NIS2, classification under the NISG relies solely on § 24 NISG. This section also distinguishes between sectors with size thresholds and those without.

Size-dependent Scope

Large or medium-sized enterprises

operating in sectors listed in Annexes 1 and 2 of the NISG are deemed important entities under § 42(2) NISG.

A subset of these entities is designated as essential under § 24(1) NISG.

Austria did not make use of the option to automatically classify previous “operators of essential services” or include municipalities and educational institutions within the scope.[13]

Size-independent Scope

Regardless of size, the following are considered essential entities under § 24(1)(1) NISG:

- Qualified trust service providers

- TLD name registries

- DNS service providers

- Federal-level public administration entities

- Entities designated as essential by the cybersecurity authority (§ 26(1))

- Entities classified as critical under Directive (EU) 2022/2557 (CER Directive)

Additionally, public authorities meeting the criteria in § 25(3) NISG fall under this category. These include federal and state institutions without a commercial mandate whose decisions impact individual rights in cross-border contexts.

Exceptions

Entities already subject to sector-specific EU legislation that mandates their own risk management or incident reporting—ensuring at least equivalent cybersecurity—and that are formally recognised as such by regulation (§ 27 NISG), are exempt. This may apply to entities covered by the DORA Regulation.

Entities in the public administration sector whose activities are primarily related to national security, public safety, military defense, or law enforcement, as well as institutions of higher education, judiciary, legislative bodies (including the Parliamentary Directorate), and the Austrian National Bank, are not considered essential or important entities (§ 24(6) NISG).

Delineation

Entities not directly within the scope may still be contractually required to comply with NIS2 obligations through agreements with in-scope entities. In such cases, it must be assessed which parts of the obligations apply to the indirectly covered entity.

Territorial Scope

Essential and important entities, as well as domain name registration service providers, are subject to the provisions of this chapter only with regard to their establishments located in Austria (§ 28 NISG).

Different rules apply to providers of public communications networks, publicly available electronic communication services, DNS providers, TLD registries, domain name registration services, cloud computing service providers, data center service providers, content delivery networks, managed service providers, managed security service providers, online marketplaces, search engines, and social networking platforms.

For details, see § 28 NISG.

Temporal Scope

As of the time of drafting, the NIS2 Directive has not yet been transposed into Austrian national law.

Key Provisions

Risk Management Measures

NIS2 Directive

The regulation of risk management measures under NIS2 follows a risk-based and proportionate approach[14]. Companies must consider the following factors when implementing security measures:

- State of the art

- Cost of implementation

- Size of the entity

- Probability of security risks

- Other individual factors

Article 21(2) NIS2 defines ten concrete measures and minimum requirements that Member States must mandate.

These include:

- Policies for risk analysis and information system security

- Incident handling

- Business continuity

- Supply chain management

- Evaluation procedures for cybersecurity measures

- Use of cryptography and encryption

- Personnel security

- Access controls and asset management

- Cybersecurity training

- Security in procurement

- Development and maintenance of network and information systems

- Secure authentication and communication

National Implementation (NISG)

§ 32 NISG implements Article 21 NIS2.

§ 32(1) NISG refers to Annex 3[15], which lists refined measures based on Article 21 NIS2. The list reflects EU-level efforts within the NIS Cooperation Group[16]. Measures are categorized as organizational, technical, and operational[17].

§ 32(2) NISG obliges affected entities to ensure a level of security appropriate to the existing risk, thus reinforcing the risk-based approach.

Entities must consider:

- State of the art (§ 32(2)(1)(a) NISG)

- Relevant national, European, and international standards (e.g., Regulation (EU) No 1025/2012)

- Best practices

Implementation costs must be proportionate to the risks facing the network and information systems (§ 32(2)(1)(b) NISG)[18]. No excessive financial or administrative burdens should arise.

Measures must follow a cross-hazard approach, covering both cybersecurity and physical security (§ 32(2)(2) NISG), including:

Dies umfasst:

- Protection from system failures, human error, malicious acts, and natural events

- Personnel security

- Appropriate access control strategies

Special focus is placed on supply chain risk management (§ 32(2)(3) NISG):

- Assessment of supplier and provider vulnerabilities

- Consideration of the overall quality and resilience of products and services

- Review of suppliers’ cybersecurity practices and development processes

Entities must identify, assess, and manage risks and dependencies in service provider relationships.

The evaluation must include products and services of direct suppliers and providers. Where services depend significantly on subcontractors, these must also be included in the assessment. This applies to both new procurements and existing contracts[19].

Entities may be required to submit a list of implemented risk management measures to the cybersecurity authority. They may also be required to undergo an independent audit, with the resulting report signed by a management body. For important entities, this obligation applies only under certain conditions (§ 33 NISG).

Governance-Verpflichtung und Haftung der Leitungsorgane

NIS2-Richtlinie

Die NIS2-RL führt spezifische Governance-Verpflichtungen ein, die sich auf die Leitungs- und Führungsebene beziehen und deren aktive Rolle unterstreicht.

Zu den Hauptaspekten gehören:

- Verantwortlichkeit: Die Unternehmensleitung (zB Vorstand, Geschäftsführung) ist für die Billigung und Überwachung der Umsetzung von Risikomanagement-Verpflichtungen verantwortlich.

- Persönliche Haftung: Bei Verstößen gegen diese Verpflichtungen können Leitungsorgane persönlich zur Verantwortung gezogen werden.

- Schulungspflicht: Leitungsorgane sind verpflichtet, an Cybersicherheitsschulungen teilzunehmen und diese auch ihren Mitarbeitenden anzubieten.

- Kompetenzerweiterung: Ziel der Schulungen ist es, ausreichende Kenntnisse und Fähigkeiten zur Erkennung und Bewertung von Cybersicherheitsrisiken sowie entsprechende Managementpraktiken zu vermitteln.

- Präventiver Ansatz: Durch die Stärkung der Kompetenzen auf Leitungsebene soll Gefahren im Bereich der Cybersicherheit vorgebeugt werden.

Nationaler Umsetzungsentwurf (NISG)

Begriff Leitungsorgan

Der Begriff "Leitungsorgans" beschreibe eine oder mehrere natürliche Personen welche nach Gesetz, Satzung oder Vertrag zur Führung der Geschäfte einer Einrichtung oder innerhalb der Einrichtung zur Überwachung der Geschäftsführung berufen sind (§ 3 Abs 1 Z 11 NISG). Einrichtung und Leitungsorgan können eine Personeneinheit bilden, so etwa ein*e Bundesminister*in.[20] Die Definition zielt darauf ab, die tatsächliche Leitungs- und Geschäftsführungsebene zu erfassen (grundsätzlich Vorstand, Geschäftsführer*in oder Aufsichtsrat). Vertretungsbefugnis etabliert sohin kein Leitungsorgan.[21]

Pflichten des Leitungsorgans

Das NISG legt den Leitungsorganen von wesentlichen und wichtigen Einrichtungen mehrere Pflichten auf:

- Implementierung von Maßnahmen: Leitungsorgane müssen die Cybersicherheitsmaßnahmen ihrer Einrichtung genehmigen.[22]

- Aufsicht über die Umsetzung: Leitungsorgane sind verpflichtet, die Umsetzung der Cybersicherheitsmaßnahmen zu beaufsichtigen. Sie müssen sicherstellen, dass die beschlossenen Maßnahmen effektiv implementiert und eingehalten werden.[23] Die Leitungsorgane müssen dafür Sorge tragen, dass Cybersicherheitsmaßnahmen ihrer Einrichtung sohin regelmäßig geprüft und aktuell gehalten werden. Es liegt in der Verantwortung der Leitungsorgane, ausreichende Ressourcen für die Umsetzung der erforderlichen Cybersicherheitsmaßnahmen bereitzustellen. Dies umfasst sowohl finanzielle als auch personelle Ressourcen. Die Verantwortung für die Ressourcenbereitstellung wird dahingehend konkretisiert, dass Leitungsorgane einen detaillierten Plan für die Zuweisung von finanziellen und personellen Ressourcen zur Cybersicherheit erstellen und regelmäßig aktualisieren müssen. Die Leitungsorgane sind für die Überwachung und Steuerung der Cybersicherheitsrisiken ihrer Einrichtung verantwortlich. Sie müssen sicherstellen, dass angemessene Risikobeurteilungen durchgeführt und entsprechende Maßnahmen ergriffen werden. Die Risikomanagementpflicht wird dahingehend konkretisiert, dass Leitungsorgane eine umfassende und detaillierte Bewertung der Cybersicherheitsrisiken ihrer Einrichtung durchführen müssen. Dies beinhaltet die Identifizierung kritischer Systeme und Prozesse sowie die Einschätzung potenzieller Auswirkungen von Cybervorfällen. Die Leitungsorgane müssen aktiv in die Entwicklung und regelmäßige Überprüfung von Notfallplänen für Cybervorfälle eingebunden sein. Sie tragen die Verantwortung für die Genehmigung dieser Pläne und müssen sicherstellen, dass diese regelmäßig getestet werden.

- Schulungen: Leitungsorgane müssen an Schulungen zur Cybersicherheit teilnehmen, um sich Wissen und Fähigkeiten Bereich der Cybersicherheit anzueignen. Die Einrichtung hat dafür Sorge zu tragen, dass Mitarbeitende ausreichende Kenntnisse und Fähigkeiten zur Erkennung und Bewertung von Risiken sowie gegebenenfalls Managementpraktiken im Bereich der Cybersicherheit und deren Auswirkungen auf die von der Einrichtung erbrachten Dienste erwerben.

- Rechenschaftspflicht: Die Leitungsorgane tragen die Verantwortung für die Einhaltung der Cybersicherheitsverpflichtungen ihrer Einrichtung. Eine Verletzung dieser Pflichten hat die schadenersatzrechtliche Haftung für schuldhaft verursachten Schaden, der der Einrichtung dadurch entstanden ist, zur Folge,[24] sofern nicht ohnehin eine Haftung nach dem Organhaftpflichtgesetz (OrgHG), BGBl 181/1967 besteht.

- Ressourcenbereitstellung: Durch diese Pflichten und Verantwortlichkeiten soll sichergestellt werden, dass Cybersicherheit als strategische Priorität auf höchster Managementebene verankert wird und die notwendige Aufmerksamkeit und Unterstützung erhält.

Meldeverpflichtungen

NIS2-Richtlinie

Die NIS2-RL sieht verschiedene Meldepflichten für Sicherheitsvorfälle vor, die entweder 24 Stunden, 72 Stunden oder einen Monat betragen. Die Fristen sind grundsätzlich als Höchstfristen angelegt, in den meisten Fällen wird eine unverzügliche Meldung gefordert.

- Innerhalb von 24 Stunden nach Kenntnisnahme eines erheblichen Sicherheitsvorfalls muss eine Frühwarnung an die zuständige nationale Behörde erfolgen. Diese soll Informationen darüber enthalten, ob kriminelle Hintergründe vermutet werden oder grenzüberschreitende Auswirkungen zu befürchten sind.

- Nach 72 Stunden ist ein ausführlicherer Bericht fällig, der aktuelle Informationen, eine erste Bewertung, die Auswirkungen und gegebenenfalls Kompromittierungsindikatoren enthält.

- Innerhalb eines Monats nach der ersten Meldung muss ein Abschlussbericht übermittelt werden. Dieser soll eine detaillierte Beschreibung des Vorfalls, seine Klassifizierung, Schweregrad und Auswirkungen, sowie die getroffenen Abhilfemaßnahmen und mögliche grenzüberschreitende Auswirkungen umfassen.

Neben diesen Verpflichtungen zur Meldung besteht auch die Möglichkeit, in Bezug auf Sicherheitsvorfälle, Cyberbedrohungen und Beinahe-Vorfälle freiwillig Meldung an das CSIRT zu erstatten. Diese Option steht auch nicht wichtigen und nicht wesentlichen Einrichtungen zur Verfügung. Solche freiwilligen Meldungen können auch anonym erfolgen.

Nationaler Umsetzungsentwurf (NISG)

Meldung von Vorfällen an CSIRT

Meldepflichten werden durch §§ 34, 35, 37 NISG umgesetzt.

§ 34 Abs 1 NISG regelt die grundsätzliche Pflicht wesentlicher und wichtiger Einrichtungen dem für sie zuständigen sektorenspezifischen CSIRT, andernfalls dem nationalen CSIRT, unverzüglich jeden erheblichen Cybersicherheitsvorfall (§ 35) zu melden. Eine Liste der CSIRTS iSd NISG unterhält aktuell das Bundeskanzleramt.

Die Meldung unverzüglich, spätestens jedoch binnen 24 Stunden als Frühwarnung erfolgen, gefolgt von einer detaillierteren Meldung innerhalb von 72 Stunden und einem Abschlussbericht innerhalb eines Monats nach der Meldung. Sofern einen Monats nach der Meldung der Cybersicherheitsvorfall noch andauert, ist der Abschlussbericht als Fortschrittsbericht zu formulieren und der Abschlussbericht einen Monat nach Bewältigung des Cybersicherheitsvorfalls zu übermitteln.

Inhalte der Meldungen:

- Frühwarnung: Angabe ob der Verdacht besteht, dass der erhebliche Cybersicherheitsvorfall auf rechtswidrige und schuldhafte Handlungen zurückzuführen ist oder grenzüberschreitende Auswirkungen haben könnte

- Meldung: Aktualisierung der Frühwarnung und erste Bewertung des erheblichen Cybersicherheitsvorfalls (Schweregrads und seiner Auswirkungen, sowie gegebenenfalls der Kompromittierungsindikatoren)

- Abschlussbericht: Ausführliche Beschreibung des Cybersicherheitsvorfalls, einschließlich seines Schweregrads und seiner Auswirkungen, Angaben zur Art der Bedrohung und zugrundeliegender Ursachen, die wahrscheinlich den Cybersicherheitsvorfall ausgelöst hat; Angaben zu den getroffenen und laufenden Abhilfemaßnahmen; gegebenenfalls die grenzüberschreitenden Auswirkungen des Cybersicherheitsvorfalls.

Weiterleitungen einer Alarmierung an den Betreiber stellt keine Meldung (freiwillig oder verpflichtend) eines Cybersicherheitsvorfalls iSd § 34 NISG dar.[25]

Meldung von Vorfällen an Betroffene

Soweit ein erheblicher Cybersicherheitsvorfall die Erbringung des jeweiligen Dienstes der betroffenen Einrichtung beeinträchtigt, unterrichtet die Einrichtung die Empfänger ihrer Dienste unverzüglich über diesen erheblichen Cybersicherheitsvorfall und teilt, soweit möglich, alle Maßnahmen oder Abhilfemaßnahmen mit, die diese Empfänger als Reaktion auf diese Bedrohung ergreifen können.

Erheblicher Cybersicherheitsvorfall

Ein Cybersicherheitsvorfall gilt nach § 35 NISG als erheblich, wenn der Sicherheitsvorfall:

- Schwerwiegende Betriebsstörungen der erbrachten Dienste oder schwerwiegende finanzielle Verluste für die betreffende Einrichtung verursacht hat oder verursachen kann

oder

- andere natürliche oder juristische Personen durch erhebliche materielle oder immaterielle Schäden beeinträchtigt hat oder beeinträchtigen kann. Zudem sind die betroffenen Netz- und Informationssysteme und deren Bedeutung für die Erbringung der Dienste der jeweiligen Einrichtung, die Schwere und die technischen Merkmale der Cyberbedrohung und sämtliche zugrundeliegende Schwachstellen, die ausgenutzt werden, sowie die Erfahrungen der Einrichtung mit ähnlichen Vorfällen zu berücksichtigen.

Folgende weitere Kriterien sind in § 35 Abs 2 und 3 NISG beschrieben:

- Ausmaß der Abhängigkeit;

- die möglichen Auswirkungen von Cybersicherheitsvorfälle;

- Marktanteil der jeweiligen Einrichtung mit Bezug auf den betroffenen Dienst;

- das betroffene geografische Gebiet;

- unternehmens- und sektorspezifischen Faktoren.

- Soweit vorhanden: Verordnung der*des Bundesminister(s)*in für Inneres kann weitere Kriterien normieren.

Eine gewisse Auslegungshilfe bietet auch ErwGr 101 NIS2-RL.

Daneben definiert die Durchführungsverordnung (EU) 2024/2690 für bestimmte Einrichtungen was als erheblicher Sicherheitsvorfall zu qualifizieren ist.

Fallbeispiel

Das Unternehmen NisExperts AG ist ein Anbieter von IT-Diensten mit Sitz in der Steiermark, beschäftigt 66 Mitarbeitende und erzielt eine Jahresbilanzsumme von neun Millionen Euro. NisExperts AG betreibt mehrere Rechenzentren, in welchen die IT-Infrastruktur für mehrere österreichische Krankenhäuser und das Netzleitsystem eines wichtigen steirischen Netzbetreibers untergebracht ist. Freitagnachmittag um 16:00 Uhr registriert das Security Operations Center (SOC) von NisExperts AG eine ungewöhnlich hohe Anzahl von Anfragen, die gegen die Firewalls eines Rechenzentrums gerichtet sind. Nach einer Analyse stellt sich heraus, dass es sich um eine DDoS-Attacke (Distributed Denial of Service) handelt, die eine zentrale Plattform des Unternehmens ins Visier nimmt.

Die Angreifer*innen setzen sogenannte Botnets ein, um die Ressourcen des Rechenzentrums zu überlasten. Trotz bestehender DDoS-Abwehrmaßnahmen gelingt es den Angreifer*innen, die Last zeitweise so hoch zu treiben, dass folgende Auswirkungen auftreten:

- Zwischen 17:00 Uhr und 20:00 Uhr kommt es zu wiederholten Ausfällen eines zentralen Zugriffsdienstes, der von Kunden genutzt wird, um Anwendungen in auszuführen.

- Kunden berichten von Verbindungsabbrüchen, langsamen Ladezeiten und der Unfähigkeit, kritische Daten zu verarbeiten und müssen Notfallpläne aktivieren.

Anwendungsbereich:

Gemäß § 24 Abs 2 NISG gelten Einrichtungen welche ein mittleres Unternehmen das in einem Sektor mit hoher Kritikalität gemäß den Anlagen 1 und 2 zum NISG tätig ist betriben als wichtige Einrichtungen. Eine Einrichtung gilt gemäß § 25 NISG unter anderem als „mittleres Unternehmen“, wenn sie zumindest 50 Mitarbeitende beschäftigt. Die NisExperts AG beschäftigt mehr als 50 Mitarbeitende und ist in einem Sektor mit hoher Kritikalität (Digitale Infrastruktur - Rechenzentrumsdienste) gemäß Z 8 Anlage 1 NISG tätig. Ob der Kund*innenstruktur könnte sich eine Störung des von der Einrichtung erbrachten Dienstes wesentlich auf die öffentliche Ordnung und die öffentliche Gesundheit auswirken, das bewirkt aber für sich keine Qualifizierung als "wesentliche Einrichtung". Die NisExperts AG ist sohin als wichtige Einrichtung iSd NISG zu qualifizieren.

Meldung:

Wichtige Einrichtungen haben gemäß § 34 NISG dem für sie zuständigen CSIRT, andernfalls dem nationalen CSIRT, unverzüglich jeden erheblichen Cybersicherheitsvorfall zu melden. Bei der Beurteilung, ob ein Cybersicherheitsvorfall als erheblich im Sinne des einzustufen ist, sind gemäß § 35 Abs 2 lit b NISG unter anderem die möglichen Auswirkungen auf die öffentliche Ordnung und Sicherheit und die öffentliche Gesundheit oder die Gesundheit der Bevölkerung oder eines großen Personenkreises zu berücksichtigen. Da die NisExperts AG ein kritischer Dienstleister für mehrere Krankenhäuser und der Ausfall die Aktivierung von Notfallplänen bedingt hat liegt wohl ein erheblicher Sicherheitsvorfall iSd § 35 NISG vor. Gemäß Art 8 Durchführungsverordnung (EU) 2024/2690 liegt ein erheblicher Sicherheitsvorfall dann vor, wenn Verfügbarkeit eines Rechenzentrumsdienstes eines vom Anbieter betriebenen Rechenzentrums ist für eine Dauer von mehr als einer Stunde eingeschränkt. Das liegt vor, weshalb jedenfalls ein erheblicher Sicherheitsvorfall vorliegt. In Ermangelung eines sektoralen CSIRT setzt NisExperts AG gemäß § 34 NISG folgende Meldungen an das nationale CSIRT (cert.at) ab.

Erstmeldung innerhalb von 24 Stunden:

- Inhalt: Beschreibung des Vorfalls, erste Bewertung der Auswirkungen auf Verfügbarkeit und Integrität, und die initial ergriffenen Maßnahmen.

- Technische Details: Einschätzung der Angriffsart (DDoS), betroffene Systeme und die mögliche Angriffsquelle.

Aktualisierung innerhalb von 72 Stunden:

- Vertiefte Analyse: Klärung der Ursachen, präzise Darstellung der Schäden und der geplanten weiteren Schritte zur Eindämmung und Wiederherstellung.

- Bewertung der Auswirkungen: Spezifikation der Kundengruppen und ihrer Ausfälle.

Abschlussbericht innerhalb eines Monats:

- Ergebnisse: Dokumentation des gesamten Incident-Management-Prozesses.

- Lessons Learned: Empfohlene Präventionsmaßnahmen und zukünftige Strategien.

Synergien

Meldepflichten

Die Meldepflichten der Datenschutz-Grundverordnung (DSGVO) und der NIS2-RL überschneiden sich, da beide Regelwerke Anforderungen an die Meldung von Sicherheitsvorfällen oder Datenschutzverletzungen enthalten, allerdings mit unterschiedlichen Schwerpunkten. Hier sind die wesentlichen Punkte, in denen sich die Meldepflichten beider Regelwerke überschneiden und voneinander unterscheiden:

Art der betroffenen Daten

- DSGVO: Nur relevant, wenn personenbezogene Daten kompromittiert werden (zB unbefugter Zugriff, Verlust oder Diebstahl von Daten).

- NIS2: Relevanz auch für Vorfälle, die die Verfügbarkeit, Integrität und Vertraulichkeit von Systemen betreffen, unabhängig davon, ob personenbezogene Daten betroffen sind. Es geht also um die Sicherstellung der allgemeinen IT-Sicherheit.

Bedingungen für die Meldung

- DSGVO: Eine Meldung ist erforderlich, wenn die Datenschutzverletzung ein Risiko für die Rechte und Freiheiten natürlicher Personen darstellt.

- NIS2-RL: Meldepflichten gelten bei signifikanten Vorfällen, die wesentliche Auswirkungen auf die Bereitstellung essenzieller Dienste haben könnten. Die Beurteilung eines Vorfalls als signifikant erfolgt auf Basis von Faktoren wie der Anzahl betroffener Nutzer*innen, der Dauer des Vorfalls und des verursachten wirtschaftlichen Schadens.

Überschneidungen

- Beide Regelwerke verlangen Meldungen bei Vorfällen, die die Vertraulichkeit, Integrität oder Verfügbarkeit betreffen.

- Bei Sicherheitsvorfällen, die sowohl IT-Systeme als auch personenbezogene Daten betreffen, kann eine doppelte Meldepflicht bestehen: einmal an die zuständige Datenschutzbehörde (DSGVO) und einmal an die Cybersicherheitsbehörde (NIS2).

- Bei Betreibern wesentlicher Dienste, die personenbezogene Daten verarbeiten, könnten somit Vorfälle unter beide Regelungen fallen, was bedeutet, dass sowohl die Datenschutzverletzung als auch der Sicherheitsvorfall gemeldet werden müssen.

Die Meldepflichten der DSGVO und der NIS2-RL überschneiden sich in Fällen, in denen personenbezogene Daten durch Sicherheitsvorfälle gefährdet sind.

Risikomanagement

Die Risikomanagementanforderungen der Datenschutz-Grundverordnung (DSGVO) und der NIS2-RL überschneiden sich in bestimmten Bereichen, insbesondere wenn es um den Schutz von Daten und IT-Systemen geht. Beide Regelwerke erfordern von Organisationen, dass sie Maßnahmen zum Schutz von Informationen und zur Risikominimierung implementieren, allerdings mit unterschiedlichen Schwerpunkten. Hier sind die wichtigsten Überschneidungen und Unterschiede der Risikomanagementanforderungen:

- DSGVO: Der Fokus liegt auf dem Schutz personenbezogener Daten und den Rechten natürlicher Personen. Risikomanagement unter der DSGVO zielt darauf ab, das Risiko für die Rechte und Freiheiten von Einzelpersonen, die durch die Verarbeitung ihrer personenbezogenen Daten betroffen sind, zu minimieren.

- NIS2-RL: Die NIS2-RL konzentriert sich auf die Cybersicherheit und den Schutz der Netz- und Informationssysteme in kritischen Sektoren (zB Energie, Gesundheit, Verkehr). Risikomanagement hier zielt darauf ab, die Resilienz von IT-Systemen und kritischen Infrastrukturen gegen Cyberbedrohungen zu stärken.

Risikobasierter Ansatz

Beide Regelwerke verlangen von den betroffenen Unternehmen, dass sie risikobasierte Ansätze verfolgen, um Sicherheitsmaßnahmen zu planen und umzusetzen.

- DSGVO: Die DSGVO verpflichtet Unternehmen dazu, angemessene technische und organisatorische Maßnahmen zu ergreifen, die dem Risiko für die Rechte und Freiheiten natürlicher Personen angemessen sind. Dies bedeutet, dass Unternehmen die potenziellen Risiken für personenbezogene Daten bewerten und basierend darauf Schutzmaßnahmen wie Verschlüsselung, Pseudonymisierung, Zugriffskontrollen und Datensicherungen implementieren. (Art 24, 32 DSGVO)

- NIS2-RL: NIS2-RL verlangt von Unternehmen, ein Risikomanagement für ihre Netz- und Informationssysteme zu betreiben, das sich an den potenziellen Cyberrisiken orientiert. Es geht um die Gewährleistung der Verfügbarkeit, Integrität und Vertraulichkeit von Systemen und Informationen. Organisationen müssen Maßnahmen wie Netzwerksicherheitskontrollen, Bedrohungserkennungssysteme und Notfallpläne implementieren. (Art 21 NIS2-RL)

Konkrete Sicherheitsmaßnahmen

- DSGVO: Die DSGVO fordert spezifische Sicherheitsmaßnahmen für den Schutz personenbezogener Daten, einschließlich der Pseudonymisierung und Verschlüsselung, und verlangt, dass Unternehmen Maßnahmen zur Wiederherstellung der Datenverfügbarkeit nach einem physischen oder technischen Vorfall haben (Art 32 DSGVO). Die Anforderungen zielen direkt auf den Schutz von personenbezogenen Daten ab.

- NIS2: Die NIS2-RL legt Wert auf Cybersicherheitsmaßnahmen und operative Resilienz. Hierzu gehören Maßnahmen zur Sicherung der Netzwerk- und Informationssysteme gegen Bedrohungen, die Implementierung von Überwachungssystemen zur Bedrohungserkennung und die Sicherstellung von Redundanzen und Kontinuität der Dienste. Diese Maßnahmen sind breiter gefasst und betreffen nicht nur personenbezogene Daten, sondern die gesamte IT-Infrastruktur eines Unternehmens.

Risikobewertung und Dokumentation

- DSGVO: Unternehmen sind verpflichtet, eine Datenschutz-Folgenabschätzung (DSFA) durchzuführen, wenn die Datenverarbeitung voraussichtlich ein hohes Risiko für die Rechte und Freiheiten der betroffenen Personen darstellt. Dies umfasst eine detaillierte Bewertung der Risiken und die Implementierung von Maßnahmen zur Risikominimierung. (Art 35 DSGVO)

- NIS2-RL: Organisationen müssen regelmäßig eine Risikobewertung ihrer Netz- und Informationssysteme durchführen, um potenzielle Cybersicherheitsrisiken zu identifizieren und entsprechend darauf zu reagieren. Diese Risikobewertungen müssen umfassender sein, da sie alle potenziellen Risiken für die kritischen IT-Infrastrukturen eines Unternehmens berücksichtigen.

Betroffene Unternehmen

- DSGVO: Jedes Unternehmen, das personenbezogene Daten verarbeitet, ist verpflichtet, entsprechende Sicherheitsmaßnahmen und ein Risikomanagement zu implementieren. Hierbei handelt es sich um eine breite Anforderung, die nahezu alle Organisationen betrifft.

- NIS2-RL: Die NIS2-RL gilt nur für Betreiber wesentlicher und wichtiger Dienste in kritischen Sektoren, wie Energieversorgung, Verkehr, Banken und Gesundheitswesen. Das Risikomanagement richtet sich hier primär an Organisationen, die für die Sicherheit von Infrastrukturen von großer Bedeutung verantwortlich sind.

Technische und organisatorische Maßnahmen

Beide Regelwerke fordern angemessene technische und organisatorische Maßnahmen, um Risiken zu minimieren, jedoch mit unterschiedlichen Schwerpunkten:

- DSGVO: Der Fokus liegt auf dem Schutz der Vertraulichkeit, Integrität und Verfügbarkeit von personenbezogenen Daten. Unternehmen müssen Maßnahmen ergreifen, um unbefugten Zugriff auf Daten zu verhindern, Datensicherheit sicherzustellen und Maßnahmen zur Datenwiederherstellung bei Zwischenfällen zu implementieren.

- NIS2-RL: Hier liegt der Fokus auf dem Schutz der IT-Systeme selbst, mit besonderem Augenmerk auf der Gewährleistung der Dienstverfügbarkeit und der Widerstandsfähigkeit gegen Cyberangriffe. Dies beinhaltet auch regelmäßige Sicherheitsüberprüfungen, Schwachstellenmanagement und Notfallmaßnahmen.

Überschneidungen

- Risikobewertung: Beide Regelungen verlangen eine risikobasierte Einschätzung und eine darauf basierende Umsetzung von Schutzmaßnahmen. Das Risikomanagement in beiden Fällen erfordert die Identifizierung potenzieller Bedrohungen und Schwachstellen sowie die Implementierung geeigneter Maßnahmen.

- Sicherheitsmaßnahmen: Technische und organisatorische Maßnahmen zur Minimierung von Risiken für IT-Systeme und Datenverarbeitung sind in beiden Regelwerken gefordert, insbesondere Maßnahmen zur Gewährleistung von Vertraulichkeit, Integrität und Verfügbarkeit.

- Dokumentationspflichten: Sowohl die DSGVO als auch die NIS2-RL fordern eine umfassende Dokumentation der Sicherheitsmaßnahmen und Risikobewertungen, um im Falle von Prüfungen oder Vorfällen nachweisen zu können, dass die Anforderungen erfüllt wurden.

Die Risikomanagementanforderungen der DSGVO und NIS2-RL überschneiden sich in Bezug auf die Notwendigkeit, Risiken zu bewerten und angemessene Schutzmaßnahmen zu implementieren, insbesondere wenn personenbezogene Daten durch Sicherheitsvorfälle oder Cyberangriffe bedroht sind. Unternehmen, die sowohl unter die DSGVO als auch unter NIS2 fallen, müssen ihre Risikomanagementstrategien so gestalten, dass sie beiden Regelwerken gerecht werden. Während die DSGVO den Schutz von personenbezogenen Daten betont, legt NIS2 den Fokus auf die Resilienz der IT-Systeme und die allgemeine Cybersicherheit. Dennoch ist eine Schnittmenge der Risiken in beiden Bereichen einschlägig. So ist es zu prüfen, ob in einem Bereich erhobene Risiken auch im anderen Bereich relevant sein können.

Sanktionen

NIS2-Richtlinie

Die Höhe der Bußgelder unterscheidet sich je nach Einstufung des Unternehmens:

- Sanktionen für wesentliche Einrichtungen: Wesentliche Einrichtungen müssen bei Verstößen mit Bußgeldern von bis zu 10 Millionen Euro oder 2% des weltweiten Jahresumsatzes rechnen, je nachdem, welcher Betrag höher ist.

- Sanktionen für wichtige Einrichtungen: Für wichtige Einrichtungen beträgt das maximale Bußgeld bis zu 7 Millionen Euro oder 1,4% des weltweiten Jahresumsatzes, wobei auch hier der höhere Betrag maßgeblich ist.

Neben den Geldstrafen kann die zuständige Behörde weitere Schritte einleiten:

- Erteilung verbindlicher Anweisungen zur Einhaltung der Richtlinie

- Vorübergehende Aussetzung der Geschäftstätigkeit bei Nichtbefolgung von Anweisungen

- Temporäres Tätigkeitsverbot für Personen in Leitungsfunktionen

- Leitungsorgane von Unternehmen, wie Vorstände oder Geschäftsführer*innen, können persönlich für die Einhaltung der Cybersicherheitsmaßnahmen haftbar gemacht werden.

Nationaler Umsetzungsentwurf (NISG)

Wird der Cybersicherheitsbehörde im Zuge ihrer Aufsicht erkennbar, dass eine wesentliche oder wichtige Einrichtung ihren Verpflichtungen nach diesem Bundesgesetz nicht nachkommt hat diese entsprechend § 39 Abs 1 bis 4 vorzugehen.

Die Einrichtung ist zunächst darauf hinzuweisen, bestimmte spezifische Umsetzungsmaßnahmen oder Adaptierungen im Bereich konkreter Risikomanagementmaßnahmen und bezüglich der Einhaltung von Berichtspflichten oder sonstigen Pflichten zu treffen.

Wird dem nicht nachgekommen, hat dies zur Folge, dass die angeordnete Maßnahme, wie etwa die (vollständige) Umsetzung jeweiliger Risikomanagementmaßnahmen durch die Cybersicherheitsbehörde mit Bescheid angeordnet werden.

Kommt eine wesentliche Einrichtung dem Bescheid nicht fristgerecht und nachweislich nach, ist die Cybersicherheitsbehörde befugt,

- zuständige Behörden zu ersuchen, die Zertifizierung oder Genehmigung für einen Teil oder alle von der Einrichtung erbrachten einschlägigen Dienste (einschließlich der Cybersicherheitszertifizierung gemäß Art 58 der Verordnung (EU) 2019/881) oder Tätigkeiten vorübergehend auszusetzen

oder

- einem Leitungsorgan der Einrichtung mit Bescheid untersagen, seine Leitungsaufgaben in dieser wesentlichen Einrichtung wahrzunehmen. Dieser Bescheid ist in einer allgemeinen Weise zu veröffentlichen, die geeignet erscheint, einen möglichst weiten Personenkreis zu erreichen.

Private Einrichtungen

§ 45 Abs 1 bis 3 NISG enthält einen Katalog an Verwaltungsübertretungen welche folgendermaßen zu sanktionieren sind:

- Verwaltungsübertretung wesentlicher Einrichtung: Geldstrafe in Höhe von bis zu 10 000 000 EUR oder bis zu 2 % des gesamten weltweiten im vorangegangenen Geschäftsjahr getätigten Umsatzes des Unternehmens, dem die wesentliche Einrichtung angehört, je nachdem, welcher Betrag höher ist.

- Verwaltungsübertretung wichtiger Einrichtung: Geldstrafe in Höhe von bis zu 7 000 000 EUR oder bis zu 1,4 % des gesamten weltweiten im vorangegangenen Geschäftsjahr getätigten Umsatzes des Unternehmens, dem die wichtige Einrichtung angehört, je nachdem, welcher Betrag höher ist.

§ 45 Abs 4 NISG enthält einen zusätzlichen Katalog an Verwaltungsübertretungen (insb. Missachtung von Duldungs und Dokumentationspflichten) welche folgendermaßen zu sanktionieren sind:

- Geldstrafe bis zu 50 000 EUR und im Wiederholungsfall bis zu 100 000 EUR .

Öffentliche Einrichtungen

§ 46 NISG sieht die Anzeige der Nichteinhaltung bei zuständiger Bezirksverwaltungsbehörde durch Bundesminister*in für Inneres und Feststellung der Rechtswidrigkeit durch Bezirksverwaltungsbehörde vor. Entsprechende Feststellungsbescheide sind zu veröffentlichen, als diese keine Gefahr für die öffentliche Ordnung oder Sicherheit darstellt. Der Sanktionscharakter dieser Bestimmung soll in dem durch die Veröffentlichung entstehenden öffentlichen und politischen Druck auf die jeweilige Behörde zum Ausdruck kommen.[26]

Weiterführende Literatur

Überblicksartikel

- Burgstaller, Aktuelle Ereignisse und Entwicklungen zum Informationsrecht, ZIIR 2023/140/2.

- Gutbrunner, Pflichten aus der NIS-2-RL, LexisNexis, 05/2024.

- Hessel/Callewaert/Schneider, Die NIS-2-Richtlinie aus Unternehmensperspektive, RDi 2024, 208.

- Löffler, NIS-2. Ein Überblick, dako 2024, 76.

- Pollirer, Checkliste NIS-2, dako 2024, 43.

- Schmidt, Neue europäische Anforderungen im Cybersicherheitsrecht - die NIS2-Richtlinie im Überblick, KuR 2023, 705.

- Stadler/Drolz, Cyberregeln treffen auch Lieferanten, Der Standard 2024/18/01.

- Staffler, Morgendämmerung der EU-Cybersicherheit-Compliance, JSt 2023/328/4.

- Tretzmüller, Die Umsetzung des NIS-Gesetzes, Report 2019, https://www.kt.at/wp-content/uploads/2019/09/31-Kommentar-Tretzm%C3%BCller_Energie-Report-Sept-2019.pdf.

Schwerpunktartikel

- Dittrich, IT-Sicherheit und Krisenresilienz bei Energieversorgern und Energieanlagen MMR 2022, 1039.

- Knyrim/Briegl, NIS-2: die Anwendung im Konzern, Dako 2024/39.

- Neuwirth, Vom "wesentlichen Dienst" zur "wesentlichen" beziehungsweise "wichtigen" Einrichtung - und weitere ausgewählte Aspekte zur NIS-2-Richtlinie, jusIT 2024/2/5.

- Reiter, Die NIS2-Richtlinie: Von Cybersicherheit und Haftung, Medien und Recht 2023/188/4.

- Reiter/Heidinger/Gstrein, Die NIS2-Richtlinie: Von Cybersicherheit und Haftung, MR 2023, 188.

- Schiefer/Wieser, NIS-2-RL. Wer trägt die Verantwortung im Unternehmen? ecolex 2023/568.

- Wegmann, Too much of a good thing? Erweiterung und Verschärfung von Cybersicherheitsplichten durch die NIS2-Richtlinie, BB 2023, 835.

- Werner, Anwendbarkeit der NIS-2 im chemischen Sektor, DSB 2024, 175.

Einführungswerke

- Kipker, Textsammlung Cybersecurity (2023).

Sammelwerke

- Anderl (Hrsg), #Cybercrime. Handbuch für die Praxis (2023)

- Ditttrich/Dochow/Ippach (Hrsg), Rechtshandbuch Cybersicherheit im Gesundheitswesen (2024).

- Hornung/Schallbruch (Hrsg), IT-Sicherheitsrecht. Praxishandbuch2 (2024, iE).

- Kipker (Hrsg), Cybersecurity. Rechtshandbuch2 (2023).

Kommentare

- Anderl/Heußler/Mayer/Müller, Netz- und Informationssystemsicherheitsgesetz NISG (2019) [zum Stand der ersten NIS-RL]

Einzelnachweise

- ↑ https://www.nis.gv.at/nis-2-richtlinie.html

- ↑ https://www.nis.gv.at/nis-2-richtlinie.html

- ↑ Directive (EU) 2022/2555 of the European Parliament and of the Council of 14 December 2022 on measures for a high common level of cybersecurity across the Union, amending Regulation (EU) No 910/2014 and Directive (EU) 2018/1972, and repealing Directive (EU) 2016/1148, OJ L 333/80 of 27.12.2022

- ↑ Directive (EU) 2016/1148 of the European Parliament and of the Council of 6 July 2016 on measures for a high common level of security of network and information systems across the Union, OJ L 194/1 of 19 July 2016

- ↑ Network and Information System Security Act 2024 – NISG 2024; Telecommunications Act, eHealth Act, amendments (326/ME) https://www.parlament.gv.at/gegenstand/XXVII/ME/326

- ↑ Commission Implementing Regulation (EU) 2024/2690 of 17 October 2024 laying down technical and methodological requirements for cybersecurity risk management measures under Directive (EU) 2022/2555, and specifying cases where security incidents affecting DNS providers, TLD registries, cloud computing services, data center services, content delivery network operators, managed service providers, managed security service providers, online marketplaces, search engines, social networking platforms, and trust service providers are to be considered significant. https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=OJ:L_202402690

- ↑ https://www.parlament.gv.at/aktuelles/pk/jahr_2024/pk0785

- ↑ Federal law establishing a law on ensuring a high level of cybersecurity of network and information systems (Network and Information System Security Act 2024 – NISG 2024) and amending the Telecommunications Act 2021 and the eHealth Act 2012. https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621118.pdf

- ↑ The calculation of size thresholds under EU Recommendation 2003/361/EC is complex and includes indirect links and partnerships, such as subsidiaries. Legal advice is recommended for large or complex organizations. https://op.europa.eu/de/publication-detail/-/publication/79c0ce87-f4dc-11e6-8a35-01aa75ed71a1

- ↑ https://www.nis.gv.at/nis-2-richtlinie.html

- ↑ https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621120.pdf

- ↑ https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621121.pdf

- ↑ https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621119.pdf

- ↑ https://www.handelsverband.at/fileadmin/content/Presse_Publikationen/Presseaussendungen/2024/03_Mar/2024-03_HV_NIS2-Leitfaden_extra.pdf

- ↑ https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621122.pdf

- ↑ https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621121.pdf S 33

- ↑ Organizational: a binding policy; Technical: e.g., firewalls; Operational: e.g., qualified operations staff. https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621121.pdf S 33

- ↑ https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621121.pdf S 34

- ↑ https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621121.pdf S 34

- ↑ 326/ME XXVII. GP - Ministerialentwurf - Anlage_2 https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621121.pdf S 6

- ↑ 326/ME XXVII. GP - Ministerialentwurf - Anlage_2 https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621121.pdf S 7

- ↑ 326/ME XXVII. GP - Ministerialentwurf - Anlage_2 https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621121.pdf S 33

- ↑ 326/ME XXVII. GP - Ministerialentwurf - Anlage_2 https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621121.pdf S 33

- ↑ 326/ME XXVII. GP - Ministerialentwurf - Anlage_2 https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621121.pdf S 33

- ↑ 326/ME XXVII. GP - Ministerialentwurf - Anlage_2 https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621121.pdf S 21

- ↑ 326/ME XXVII. GP - Ministerialentwurf - Anlage_2 https://www.parlament.gv.at/dokument/XXVII/ME/326/fname_1621121.pdf S 42